本文献给有意自建云存储的朋友,前面介绍了自建云存储的原则,以及对OwnCloud简介。本篇介绍打造面向ownCloud的双因子验证系统。

ownCloud这个系统用来存储你本人或你公司不在别人计算机(即“云端”)的数据,而是在你自己的归自己控制的计算机上的数据。privacyIDEA这个系统用来为你自己网络中、而不是任何身份提供者的双因子验证管理验证设备,因而可以让你牢牢控制你的身份及用户的身份。

前提条件

假设你已经让ownCloud 8系统搭建并运行起来。外头有一些相当好的例子。你还可以在该网站上看一下这篇文章:https://www.howtoforge.com/tutorial/how-to-install-owncloud-8-with-nginx-and-mariadb-on-centos-7/,介绍了如何安装ownCloud 8以及nginx。(推荐:告诉你在Ubuntu上安装owncloud 7.0.4的方法及命令)

另外,我还假设你在运行一个privacyIDEA系统。本文并不涉及privacyIDEA的安装。你可以在这里找到一篇文章:https://www.howtoforge.com/two-factor-authentication-with-otp-using-privacyidea-and-freeradius-on-centos,介绍如何将privacyIDEA安装到CentOS上,你也可以使用说明文档处的安装指示:http://privacyidea.readthedocs.org/en/latest/installation/index.html。

务必要注意:你不需要在同一台服务器上运行privacyIDEA和ownCloud。如果将privacyIDEA作为验证系统安装在一台服务器上,再对照该privacyIDEA配置ownCloud等其他应用程序,就能充分发挥这套系统的潜力。这还包括这个优势:你不需要为ownCloud管理验证设备,不需要为第二个应用程序管理验证设备,不需要为第三个应用程序管理验证设备,以此类推。你会发现,如果你有几个应用程序,又有两个以上的用户,这个解决方案体现了其优势。不过当然,它在规模较小的场景下自然也适用。

务必要注意:ownCloud privacyIDEA应用程序处于早期开发阶段。所以你给予的任何反馈都受到热烈欢迎,将有助于改善这个工具。欢迎通过(https://github.com/privacyidea/privacyidea/issues)或通过谷歌群组(https://groups.google.com/forum/#!forum/privacyidea)给予反馈。

将privacyIDEA连接到ownCloud数据库

准备数据库

privacyIDEA确实有一个条件。ownCloud用户必须为privacyIDEA所熟知,或者privacyIDEA为ownCloud用户所熟知,你在privacyIDEA中分配令牌的用户也必须在ownCloud中。

你可以运行这样一种环境:你的用户位于LDAP目录中,不过在该例子中,我们只是使用现有的ownCloud SQL用户表。

务必要注意:如果你在不同的服务器上运行privacyIDEA和ownCloud,就需要授予访问SQL数据库的权限。如果是MySQL/MariaDB,你需要相应改动/etc/mysql/my.cnf中的绑定地址,就像这样:

bind-address = 0.0.0.0

此外,你还需要增添基于MySQL的访问权限:

grant all privileges on owncloud.* to "ocuser"@"privacyIDEA-Server" identified by "password";

现在,MySQL用户“ocuser”就可以从privacyIDEA服务器访问ownCloud服务器上的数据库了。

提醒:通往MySQL服务器的网络流量未经过加密。如果你面临的是这种场景,我们强烈建议安装TLS。

将privacyIDEA连接到ownCloud

构建用户解析器(User Resolver)

现在我们将privacyIDEA连接到ownCloud,那样privacyIDEA就能知道用户。我们在Config(配置)→ Users(用户)处,创建一个新的用户解析器。

你可以点击按钮ownCloud,它应该会预设数据库属性映射中的所有必要字段。

然后,你可以点击Test SQL Resolver(测试SQL解析器),可以看看是否一切正常。

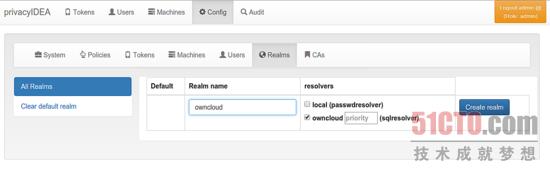

构建范围

现在你可以进入到Config(配置)→ Realms(范围),即可从解析器创建一个默认范围。

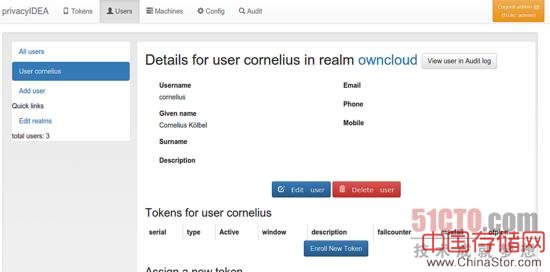

你现在应该会看到选项卡Users(用户)中的ownCloud用户,能够为这些用户登记令牌。

登记谷歌验证器

privacyIDEA支持一系列广泛的令牌,你可以在此找到:http://privacyidea.readthedocs.org/en/latest/configuration/tokens/supported.html。

我们会迅速登记谷歌验证器(Google Authenticator),以此作为一个简单的例子。

进入到用户视图,选择一个用户,即可查看用户详细信息。你在这里可以点击按钮Enroll New Token(登记新令牌)。

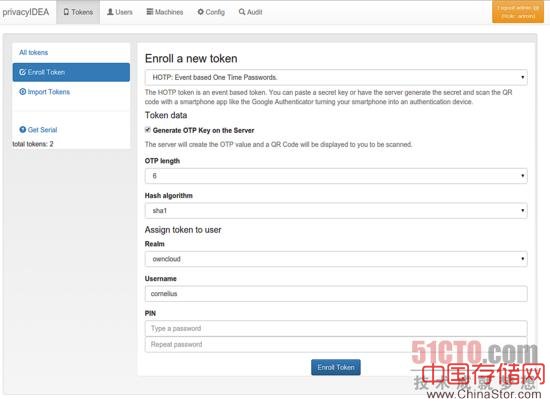

在登记对话框中,你可以选择令牌类型;视令牌类型而定,你需要输入不同的详细信息。不过在这个例子中,我们使用了默认令牌类型HOTP。在页面底部,你可以输入OTP PIN。

点击Enroll Token(登记令牌)。

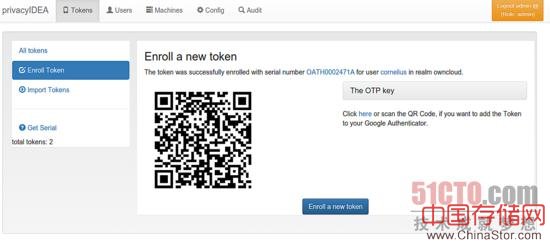

令牌已登记,你会看到一个二维码,可以用谷歌验证器应用程序来扫描该二维码。

其他令牌类型以其他方式来登记,这不在本教程的探讨范围之内。想了解更多信息,请参阅privacyIDEA说明文档:http://privacyidea.readthedocs.org/en/latest/configuration/token_config.html。

好了,ownCloud用户已被分配了令牌。你可以为其他的ownCloud用户重复这个过程。

获得ownCloud应用程序

首先,你需要下载ownCloud privacyIDEA应用程序。

你可以在此下载该应用程序:https://github.com/privacyidea/privacyidea/tree/master/authmodules/ownCloud。需要将目录user_privacyidea拷贝到你的ownCloud directory apps/。假设你已将ownCloud安装到/var/www/owncloud,那样你最后会看到类似这样的结构:

root@owncloud:~# ls /var/www/owncloud/apps/user_privacyidea/ -l

-rw-rw-r-- 1 root root 1671 Jun 25 15:05 adminSettings.php

drwxrwxr-x 2 root root 4096 Jun 25 15:17 appinfo

drwxrwxr-x 2 root root 4096 Jun 25 15:17 img

drwxrwxr-x 2 root root 4096 Jun 25 15:17 js

drwxrwxr-x 2 root root 4096 Jun 25 15:17 lib

drwxrwxr-x 2 root root 4096 Jun 25 15:17 templates

privacyIDEA应用程序已安装成ownCloud用户后端程序,将充当你现有的用户后端程序的覆盖层,能够直接处理验证请求,为登录机制添加第二个因子。

配置ownCloud应用程序

进入到Apps → not Enabled,启用该应用程序。

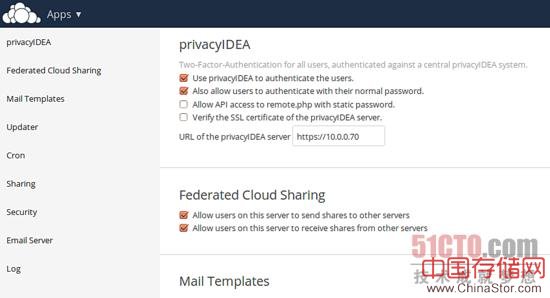

然后进入到Your User → Admin,配置privacyIDEA应用程序。

你需要提供privacyIDEA服务器的URL。你应该运行使用可行证书的privacyIDEA服务器。如果在安装过程中,你没有可信证书,就不要勾选复选框Verify the SSL certificate of the privacyIDEA server(核实privacyIDEA服务器的SSL证书)。

为了避免将你锁在外面,你可以勾选复选框Also allow users to authenticate with their normal password(还允许用户用普通密码来验证)。这种情况下,如果privacyIDEA验证失败,可以对照底层的ownCloud用户后端程序来验证用户。在生产环境下,你应该不要勾选该复选框。

桌面客户端在一次性密码方面当然会有问题。如果你使用这种客户端,应该勾选复选框Allow API access to remote.php with static password(允许使用静态密码,通过API访问remote.php)。这种情况下,来自桌面客户端的验证请求(由remote.php负责识别)就不会对照privacyIDEA来验证,而是对照底层的用户后端程序来验证。

最后,如果一切正常,你只要勾选复选核框Use privacyIDEA to authenticate the users(使用privacyIDEA来验证用户),就可以激活双因子验证了。

登录进入到ownCloud

激活了privacyIDEA应用程序后,ownCloud的登录屏幕并不会出现变化。

想登录,你就需要输入用户名;在密码字段,你需要输入OTP PIN和谷歌验证器生成的OTP值。

英文:Two Factor Authentication for ownCloud