概述

随着容器技术的普及,越来越多的云上用户使用容器技术部署自己的业务应用系统。作为一种虚拟化技术,容器技术为用户带来了更强大的性能、更节约的资源开销、更高效的部署方式的同时,也带了一些新的安全方面的风险。例如容器自身安全问题、内核隔离问题、宿主机内核安全问题等等。

为方便分析,从是否使用容器集群技术的角度,将容器应用场景划分为两类。对于没有使用容器集群技术的应用场景,可以将容器看作是一种特殊形态的虚拟节点,此场景中并未新增GB/T 22239—2019《信息安全技术 网络安全等级保护基本要求》(以下简称“《基本要求》”)安全通用要求无法覆盖的新增安全风险。对于使用了容器集群技术的应用场景,由于容器技术引入的若干特殊对象所带来的新增安全风险,原有安全通用要求已无法全面覆盖,因此有必要针对使用了容器集群技术的容器应用场景提出补充安全要求。

本文将围绕容器集群场景进行讨论。

容器集群概述

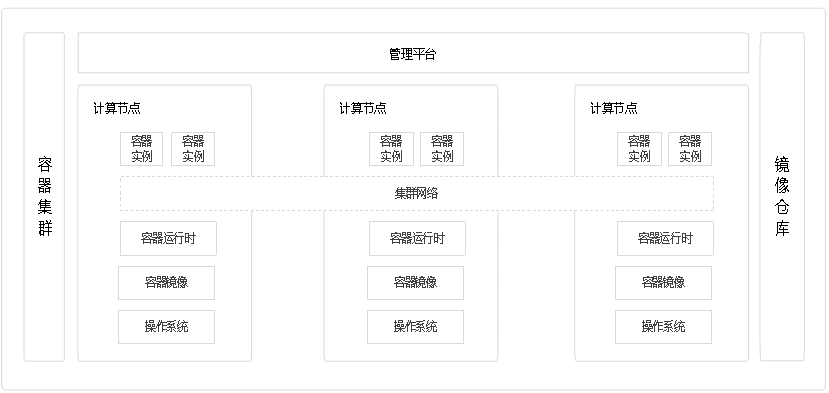

所谓容器集群,是指采用编排软件来统一管理容器形成的集群,容器集群通常由管理平台、计算节点、操作系统、容器镜像、容器运行时、集群网络、容器实例、容器镜像仓库构成。

我们将容器集群的架构模型抽象后如下图所示。

图:容器集群架构

容器安全要求的提出原则

借鉴已发布的《基本要求》扩展要求的编制思路,作为补充目的出现的安全要求,容器安全要求的提出大致可遵循以下几个原则。

一是一致性原则。

即容器安全要求在结构上应与扩展要求保持一致,除个别安全通用要求无法覆盖的控制点,其结构应与安全通用要求保持一致。同时,在逐级增强的能力方面,也要与安全通用要求保持一致,例如安全通用要求在某一级只要求具备检测能力,没有要求具备阻断能力,那么容器安全要求也应保持一致。

二是避免重复原则。

即容器安全要求对安全通用要求可覆盖的能力不做重复。例如,针对身份鉴别强度的能力要求,容器安全要求不做重复。

三是特殊对象强调原则。

即容器安全要求对容器集群应用场景所引入的特殊对象做提示性强调,这样做是因为安全通用要求隐藏了要求项的作用对象,但作为补充要求,新增的特殊对象往往容易被忽略,因此在本安全要求中予以重复。例如我们须要对容器集群管理平台、容器镜像仓库、容器实例等新增特殊对象提出身份鉴别的能力要求。

容器集群安全要求

通过梳理我们发现,容器集群应用场景在身份鉴别、访问控制等方面存在新增的安全风险,与之对应的安全要求概述如下。

在身份鉴别方面,由于容器集群场景新增了特殊对象,因此有必要对特殊对象提出要求。这里应重点考虑对容器集群的管理平台、容器镜像仓库、容器实例的访问请求做出身份标识和鉴别的要求。

在访问控制方面,由于容器实例属于一种虚拟节点,存在容器集群用户越权访问容器实例以及容器实例之间的越权访问的风险,因此,需要特别关注容器实例的访问权限。这里应重点考虑容器集群管理平台的相关访问控制功能。

在安全审计方面,应重点关注特殊对象的行为:容器镜像的上传、下载、访问等使用情况;容器管理平台中的资源创建、销毁等事件情况;容器实例的进程、文件等运行事件等。

在入侵防范方面,应重点关注容器集群是否具备容器镜像自身的漏洞检查、发现的能力,确保容器镜像只使用安全的基础容器镜像进行创建,且仅包含必要的软件包和组件,对不安全的镜像应进行处置。同时还应关注容器镜像自身是否包括敏感信息、SSH证书文件及环境变量中是否包含用户名和密码的情况。此外,还应限制容器实例使用特权用户和特权模式运行,防止恶意用户或攻击者使用特权模式对漏洞加以利用。

在恶意代码防范方面,由于容器镜像和容器实例都存在病毒、木马等恶意代码的风险,因此对于静态的容器镜像以及动态的容器实例都应关注恶意代码问题,应对容器镜像及容器实例中可能存在的恶意代码进行检测,并防止恶意代码的横向传播行为。

在容器镜像保护方面,存在恶意用户利用ROOT权限非法修改容器镜像的风险,因此应特别关注容器镜像的完整性,推荐使用签名技术防止容器镜像被篡改。同时应在镜像构建的配置文件中将运行用户定义为非ROOT用户,禁止未定义用户或定义为ROOT用户。

在集中管控方面,为确保容器集群中的虚拟节点的安全有效管理,应重点关注容器集群是否对虚拟节点进行统一管理、容器镜像仓库是否对容器镜像集中管理。与云计算管理平台类似,还应特别关注容器集群管理平台的管理流量是否与业务流量分离,防止容器集群用户访问平台管理信息。

在供应链管理方面,容器集群作为一种虚拟化的服务平台,其自身的安全问题和缺陷漏洞等情况可能大面积影响容器集群用户业务应用系统的安全运行,因此应特别关注容器集群技术供应链上发生的安全事件和威胁信息是否能及时传递到容器集群用户。

本文分析了容器应用的场景,提出了容器集群技术应关注的安全要求。下一步,我们将进一步归纳梳理,形成等级保护2.0标准框架下的《网络安全等级保护容器安全要求》,用于指导网络建设单位、测评人员从网络安全等级保护的角度对基于容器技术的网络进行建设和测试评估。

本文作者:张振峰/公安部网络安全等级保护中心