3月29日,乌云平台正式向公众公开了由一位id叫zph的白帽黑客于2月12日提交的高危漏洞细节,该漏洞显示,天河一号超级计算机集群可被登陆控制(所有节点可下发任务执行命令,上百账号或泄露)。不过戏剧性的是,zph现在还是一名初中生。

zph发现,天河一号超算所在办公环境的Wi-Fi居然没有密码,也就是说任何路人都能轻易接入其内部网络。绕过VPN后他还发现,服务器上将近一半的用户均存在弱口令情况,而这一系列问题可能导致用户计算机的敏感信息泄露,或者强大的计算资源被黑客滥用(密码破解、挖矿),甚至内部网络中其他系统的敏感数据被窃取。

过程描述:

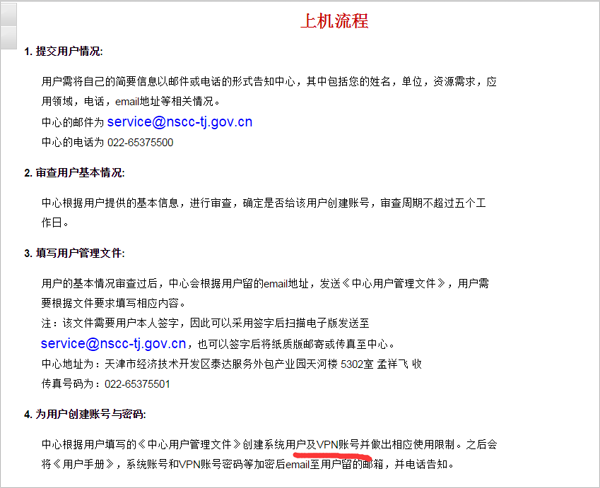

天河一号官网(即NSCC国家超级计算天津中心)上有一些和公司合作的案例,并且官网上写道要用vpn访问

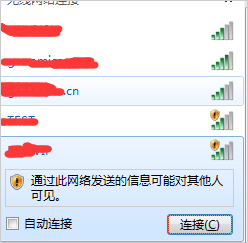

所以可以肯定天河是在内网运行的,那么就找了一个案例,去他们公司看了看。公司内有开放的WLAN

连接后扫内网,发现开放ssh的一个内网ip

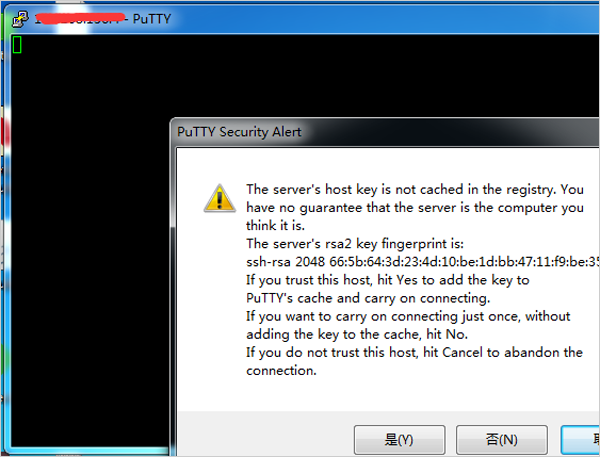

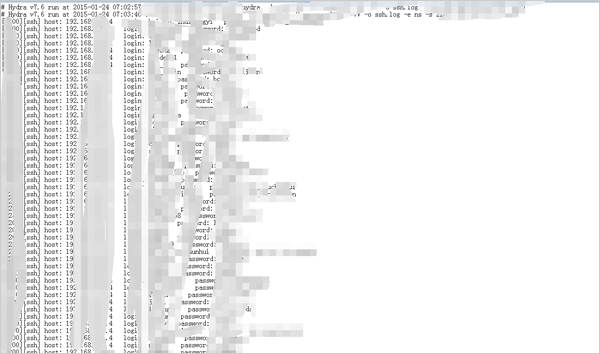

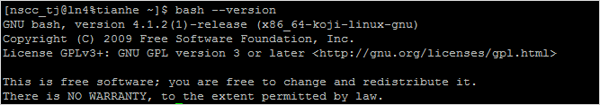

于是在kali虚拟机里用hydra随便扫了一下,成功进入

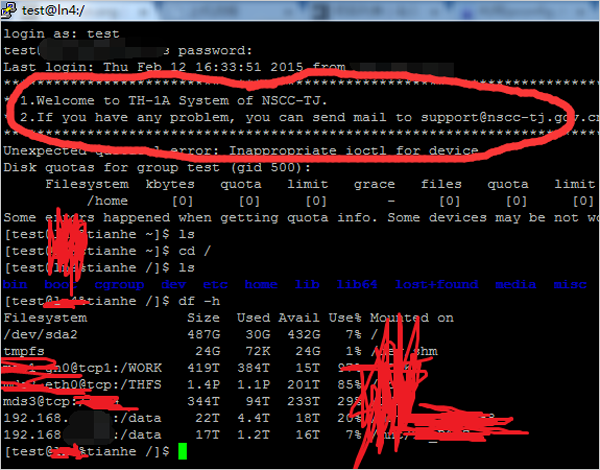

***************************************************************************

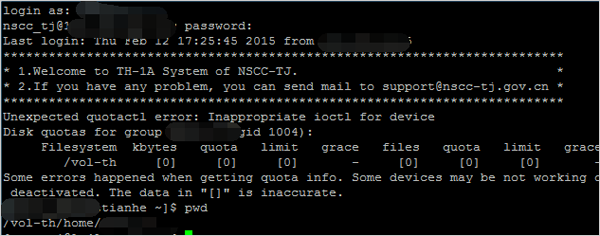

1.Welcome to TH-1A System of NSCC-TJ.

2.If you have any problem, you can send mail to support@nscc-tj.gov.cn

***************************************************************************

的确是天河一号,那么就继续逛逛喽

进入某一个磁盘的home文件夹,ls了一下,至少得有500+账号(图中为了保护隐私,没有截全),导出所有用户名,继续用hydra扫描

200+账号存在弱口令,不堪入目

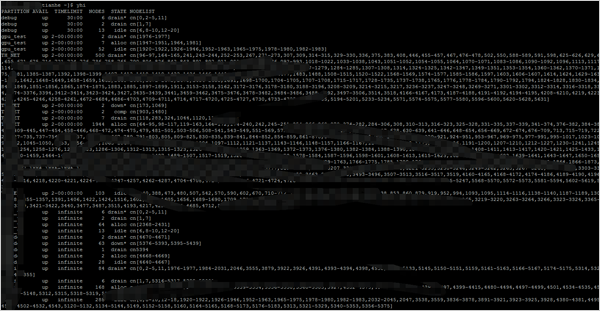

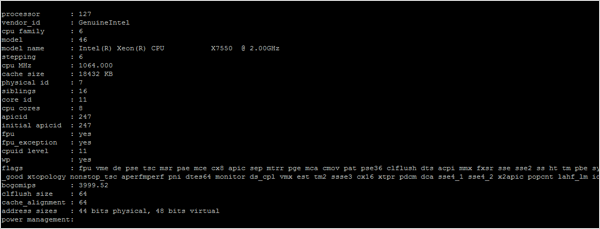

n多计算节点

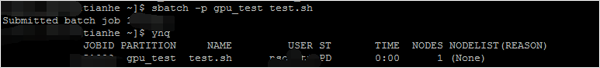

可随意分配计算任务给任意节点(根据http://www.ibm.com/developerworks/linux/library/l-slurm-utility/index.html,可了解SLURM系统命令)

某些节点bash也存在shellshock

最后用一张1024核CPU的图结束

乌云平台显示,目前该漏洞细节已交由第三方合作机构(cncert国家互联网应急中心)处理,更多细节暂未得知。

对此,天河一号官方给予回应称:问题是由专线用户自身安全管理不当所致,已指导专线用户做了处理,采取的措施包括:将专线与互联网隔离,指导用户强化密码,删除系统中的临时账户等。当前,用户通过登陆节点在限定资源条件下提交任务,是系统允许的合法操作,后续将加强用户行为分析、预警。

小兄弟,请收到我的膝盖和胳膊肘。