QNAP NAS设备的恶意软件的潜在遗留风险

摘要

这是美国网络安全和基础设施安全局(CISA)和英国国家网络安全中心(NCSC)的联合警报。

CISA和NCSC正在研究一种名为QSnatch的恶意软件,攻击者于2019年末使用该恶意软件来针对QN??AP公司制造的网络连接存储(NAS)设备。

如果未使用最新的安全修复程序更新,则所有QNAP NAS设备都可能容易受到QSnatch恶意软件的攻击。开源报告中记录了该恶意软件,已经感染了全球数千台设备,其中北美和欧洲的感染量特别高。此外,一旦设备被感染,攻击者就可以阻止管理员成功运行固件更新。

此警报总结了CISA和NCSC分析的结果,并提供了缓解建议。

技术细节

危害

CISA和NCSC已经确定了两个针对QSnatch恶意软件的活动。第一个战役可能始于2014年初,一直持续到2017年中,而第二个战役始于2018年末,并在2019年底仍在进行中。这两个战役的区别在于使用的初始有效载荷以及功能上的一些差异。此警报重点是第二个活动,因为它是最近的威胁。

重要的是要注意,两个活动中的恶意网络参与者使用的基础结构当前均未激活,但是威胁仍然存在于未打补丁的设备上。

尽管目前尚不清楚使用QSnatch的恶意网络参与者的身份和目标,但该恶意软件相对复杂,并且网络参与者表现出对操作安全性的意识。

感染的全球分布

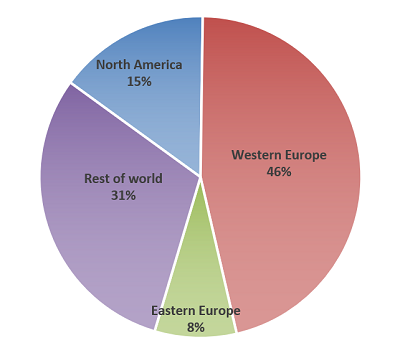

分析显示大量受感染的设备。到2020年6月中旬,全球大约有62,000台受感染的设备。其中,约有7,600个在美国,3,900个在英国。下面的图1以广泛的地理位置显示了这些设备的位置。

图1:被QSnatch感染的QNAP NAS设备的位置

交付和利用

尚未确定感染媒介,但是QSnatch似乎在感染阶段被注入到设备固件中,随后恶意代码在设备中运行,从而破坏了它。然后,攻击者使用以下HTTP GET请求,使用域生成算法(DGA)建立一个命令和控制(C2)通道,该通道定期生成用于C2通信的多个域名:

恶意软件功能

分析表明,QSnatch恶意软件包含多种功能,例如:

- CGI密码记录器

- 这会安装设备管理员登录页面的虚假版本,记录成功的身份验证并将其传递到合法的登录页面。

- 凭证刮刀

- SSH后门

- 这允许网络参与者在设备上执行任意代码。

- 渗出

- 运行时,QSnatch会窃取文件的预定列表,其中包括系统配置和日志文件。这些使用参与者的公钥加密,并通过HTTPS发送到其基础结构。

- 用于远程访问的Webshel??l功能

坚持不懈

通过阻止在受感染的QNAP设备上安装更新,该恶意软件似乎具有持久性。攻击者修改了系统主机的文件,将NAS使用的核心域名重定向到本地过期版本,因此永远无法安装更新。