赛门铁克安全团队最近发现,Android.Lockscreen(锁屏恶意软件)的新变种正在通过伪随机密码,阻止受害者在不支付赎金的情况下解锁设备。此前,这类勒索软件的早期版本使用硬编码密码锁定屏幕。然而,安全专业人士能够对代码进行反向工程,为受害者提供密码解锁设备。此外,攻击者通过结合自定义锁屏和设备锁屏来增加解锁难度。赛门铁克过去针对类似移动威胁的监测显示,此类木马程序能够在传播前,直接在移动设备上进行创建。经过分析,赛门铁克安全团队发现在中国出现的此类安全威胁为Android.Lockscreen(锁屏恶意软件)。

伪随机密码

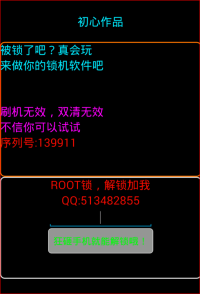

一旦移动设备感染木马,这类恶意软件便会创建一个自定义的“系统错误”窗口,强行覆盖在感染设备每一个可见的UI之上。此时,恶意软件会在窗口中显示恐吓消息,告知受害者通过联系攻击者才能获得解锁密码。

图1.锁屏窗口:告知受害者如何解锁设备的系统错误窗口

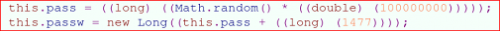

此前,这类木马的旧版本使用密码来解锁样本代码中的设备硬编码,而新变种版本则淘汰了硬编码密码,并替换为伪随机编码,部分变种木马会生成六位数或八位数编码。

图2.六位数代码的伪随机数生成器

图3.八位数代码的伪随机数生成器

在图2所展示的攻击事件中,解锁密码为137911,生成方式为:139911 – 2000 = 137911。由于使用“Math.Random()”函数计算得出的基数不同,因此每个感染设备所生成的编码也有所不同。

双锁屏

为了增强解锁难度,这类恶意软件的作者还会结合使用伪随机密码和以往采用的攻击手段。除了使用“系统错误”窗口这类定制化锁屏外,攻击者还会利用设备管理员权限更改Android设备的正常锁屏PIN密码。但值得一提的是,如果用户在设备感染之前设置了PIN密码,那么Android Nougat将会阻止攻击者调用“resetPassword()”。

赛门铁克建议用户采用以下措施,抵御移动威胁:

及时更新并确保软件为最新版本;避免从陌生网站下载移动应用,只信任安装来自可靠来源的移动应用程序;密切注意应用所请求的权限;在移动设备中安装一款合适的移动安全应用,以保护设备和数据安全,比如诺顿;定期备份设备中的重要数据;

赛门铁克安全防护

赛门铁克和诺顿产品检测出的威胁:

Android.Lockscreen