初次考试:

12月18~12月20,在北京参加了信息安全等级等级测评师的培训(第二十一期)与考试,把个人的感受写来,与大家分享一下。

培训前两周一直忙着在外地出差,培训的教材还没来得及翻一翻啊。辛亏领导体察民情,了解到我们几位同事要参加信息安全等级测评师的培训,为培训预留了时间(其实我都不想去了)。

12月18号:急急忙忙的在傍晚上赶到了帝都,直奔宾馆签到,领取材料,真是像风一样的节奏!匆匆扫了一下培训说明,初级-技术的认证考试范围是教材《信息安全等级测评师培训教程(初级)》的第1章网络安全测评、第2章主机安全测试、第3章应用安全测评、第7章工具测试,加起来有200多页;而初级-管理的认证考试范围是教材的第5章物理 安全测评、第6章安全管理测评,加起来只有30页。都是初级,待遇差别好大啊,后悔当时没考察行情就报了技术。说句实在话,培训教材确实让人难以恭维,三百多页的内容应该可以压缩到一百页以内,内容总浮在表面,没有给出系统的检测理论,给人一种招摇撞骗的感觉。但教材中列举的检测的结构、步骤以及方法确实值得初学者的借鉴与深思,起到了抛砖引玉的作用。

12月19号上午,参加培训,跟着老师的ppt把内容串讲一遍,每个章节由不同的老师讲述。下午安排答疑,关于考试内容,老师啥不给透露,只给说了考试的题型:

1. 10个判断题,10分,每道题1分;

2. 15个单选题,30分,每道题2分;

3. 10个不定项选择题,20分,每道题2分;

4. 3个简答题,40分,前两个每道题10分,最后一道题20分;

12月20号上午9:00-11:00,参加笔试。离考试结束也过去好久了,仅对简答题印象比较深刻,只能把简答题粗略的表述出来供大家参考。

简答题:

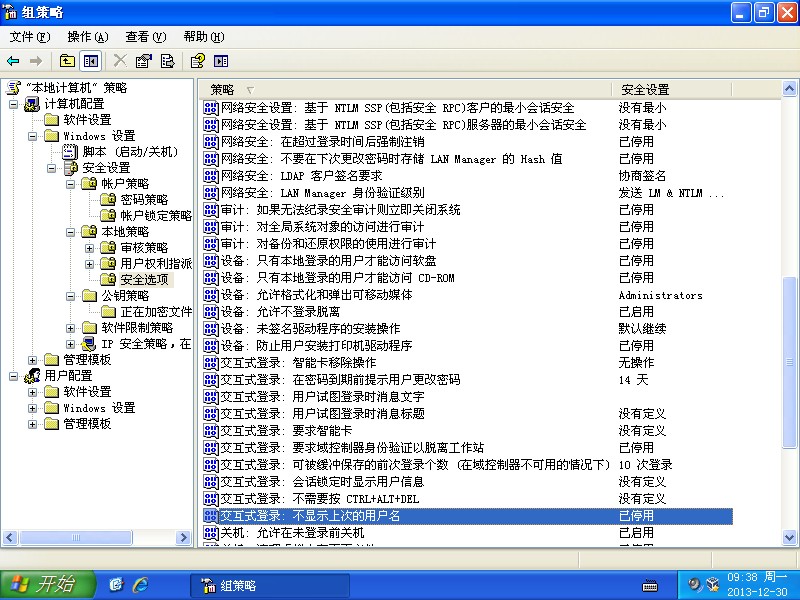

1、如下图“组策略”的配置中有哪些项的设置不满足“剩余信息保护”的要求,且这些项该如何设置?

2、在应用安全测评中,如何理解安全审计的“a)应该覆盖到每个用户的安全审计功能,对应用系统重要安全事件进行审计”?

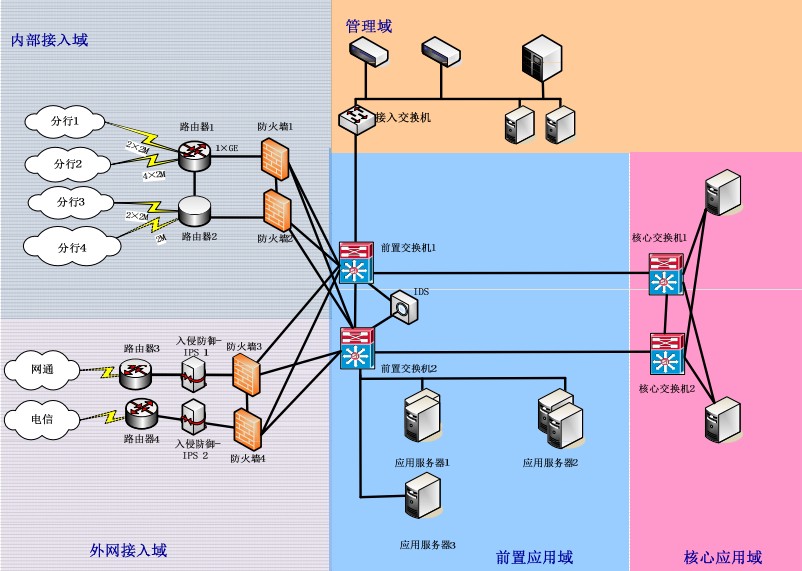

3、1)根据如下图的网络拓扑图,选择网络安全测评的检测对象。2)题目列出一个思科路由器的配置文件,再给出一个思科路由器的核查表(格式如教材的附录C.2,内容包括访问控制、安全审计、网络设备防护三个大项)。要求根据配置文件的内容,填写结果记录,并判断是否符合要求。

总体来说,初级考试还是有一定的难度,范围比较广,东西比较杂。如果工作过程涉及到等保业务,实际做过等保的现场测试,问题应该不大。初级技术考试的主要内容:

1、考察在等保现场检测中所要测评的项目、具体操作步骤和方法。比如Oracle数据库如何开启审计功能,Linux系统中常用密码文件有哪些,路由器或交换机关注哪些配置项,主要参考教材《信息安全等级测评师培训教程(初级)》,也会对课本涉及的知识进行延伸;

2、考察对等保三级系统的控制点与控制项的理解与熟悉程度,以及与等保二级系统的区别。主要参考《信息系统安全等级保护基本要求》(培训的时候不会讲的,需要自己看)。

补考:

2013年3月19~3月21,在北京参加了信息安全等级等级测评师的培训(第二十二期)与考试(PS:在第二十一期考试中挂科了,悲催的补考啊)

初级技术

考试完发现,第二十二期的考试内容和第十二期有高达80%的雷同,后悔没仔细看网上发布的题目:

判断题:

1、二级中,应根据会话状态信息数为数据流提供明确的允许或拒绝访问能力,控制粒度为 网段级。 (√,三级的控制粒度是端口级)

2、三级中,在应用层面要求对主体和客体进行安全标记。 (√,三级要求强制访问控制)

3、三级中,MSsqlserver 的审核级别应为“无”(×,是“全部” 。 )

4、三级应用系统中,要求“应采用验证码技术保证通信中数据的完整性”(×,这是二级 。 要求,三级要求利用密码技术)

6、三级系统网络安全中,要求对非法接入行为进行检测,准确定位。 (×,同时要求能够进 行有效阻断)

7、包过滤防火墙是最基本最传统的防火墙,它可以运行在应用层,„.(×,包过滤防火墙 只运行在网络层和传输层)

8、Windows 中的 power users 组默认具有对事件日志的删除权限。 (×,power users 组即超 级用户组只具备部分管理员权限)

9、Windows 不同的是, 与 Linux/unix 中不存在预置账户。 (×,Linux/unix 中存在预置账户)

10、 公安部、国家保密局、国家密码管理局、原国务院信息办共同印发的《信息安全等级保 护管理办法》即 43 号文。 (√)

单选题:

2、下面属于被动网络攻击的是(C)

A.物理破坏B.重放C.拒绝服务D.口令嗅探

3、 《基本要求》三级系统中,要求对网络设备进行登录失败处理功能。在现场测评中,某思 科路由器(IOS12.2)的配置文件中无相关配置信息,则()

A.此项不符合B.此项不适用C.此项符合D.需进一步确认

4、能够提供和实现通信中数据完整性检验的(A)

A.MD5+加密B.CRCC. CRC +加密D.加密

5、作为抵抗外部人员攻击的最后防线的是(C)

A. 物理安全B.网络安全C. 主机安全D.应用系统

6、等保 3 级中,恶意代码应该在___进行检测和清除(B)

A.内网B.网络边界C.主机D.

7、 按照等保 3 级要求, 应实现对网络上 http,_______,telnet,pop3,smtp等协议命名级控制 (A)

A.ftpB. httpsC.sshD.tftp

8、某银行使用 web 服务,为了保证安全,可以使用(D)

A. POPB.SNMPC. HTTPD.HTTPS

9、对网络上 http,FTP,telnet,pop3,smtp 等协议命名级控制通常在哪种设备上实现(A)

A.防火墙B. 路由器C.交换机D.IPS

10、应用层的软件容错,三级比二级多了什么要求(C)

A.在故障发生时,应用系统应能够继续提供一部分功能,确保能够实施必要的措施。

B.~

C. 应提供自动保护功能, 当故障发生时自动保护当前所有状

D.~

11、在访问控制列表中禁止 192.168.2.8 访问外网,下列配置正确的是(D)

A. access list 10 permit host 192.168.2.0 0.0.0.255 any

access list 10 deny host 192.168.2.8 any

B. access list 10 permit host 192.168.2.8 any

access list 10 deny host 192.168.2.0 0.0.0.255 any

C. access list 10 deny host 192.168.2.0 0.0.0.255 any

access list 10 permit host 192.168.2.8 any

D. access list 10 deny host host 192.168.2.8 any

access list 10 permit host 192.168.2.0 0.0.0.255 any

12、若需将 192.168.10.0 网络划分为 6 个子网,每个子网 24 台主机,则子网掩码应该是(D)

A. 255.255.255.96B.255.255.255.192C.255.255.255..128D.255.255.255.224

13、Oracle中Oracle Audit Vault安全模块的功能是(D)

A. 身份鉴别B. 访问控制C.资源控制D.日志分析

多选题:

1、在路由器中,如果去往同一目的地有多条路由,则决定最佳路由的因素有(AC)

A. 路由的优先级B. 路由的发布者C. 路由的 metirc 值D. 路由的生存时间

2、下列关于链路状态算法的说法正确的是(BC)

A. 链路状态是对路由的描述B. 链路状态是对网络拓扑结构的描述C. 链路状态算法本身不会产生自环路由D. OSPF 和 RIP 都使用链路状态算法

3、配置访问控制列表必须执行的操作(ABCD)

A.记录时间段B.设置日志主机C. 定义访问控制列表D.在应用上启用访问控制列表

4、三级入侵检测要求中,要求网络入侵检测功能应能够(ABD)

A.监视B.报警C.阻断D.记录

5、核心交换机的设备选型应该考虑(ABCD)

A.高速数据交换B.高可靠性C.可管理性D.可以进行访问控制策略设置

6、可以有效阻止或发现入侵行为的有(ABC)

A.部署 IDS 设备B. 主机防火墙C. 网络防火墙D. 日志检查和分析

7、拒绝服务可能造成(B)

A. 提升权限B. 导致系统服务不可用C. 进行挂马D. 植入病毒

8、下列哪些不满足系统最小安装原则(AB)

A.WEB 服务器开启了 MSN、迅雷等应用程序

B.DHCP 服务器只开启了 dhcp client 服务

C.SMTP 服务器只开启了 smtp、pop 服务

D.文件服务器只安装了FTP 服务

10、对于大型企业信息系统,补丁升级的理想的安全机制是(AB)

A.安装 Microsoft SUS 服务器

B.把用户计算机设置自动更新

C.管理员统一下载安装

D.用户自己下载安装补丁

简答题:

1、《基本要求》 ,在应用安全层面的访问控制要求中,三级系统较二级系统增加的措施有哪些?(10 分)

答:三级比二级增加的要求项有:应提供对重要信息资源设置敏感标记的功能;应按照安全策略严格控制用户对有敏感标记重要信息资源的访问。

2、在主机测试前期调研活动中,收集信息的内容(至少写出六项)?在选择主机测评对象时应该注意哪些要点?(10分)

答:至少需要收集服务器主机的设备名称、型号、所属网络区域、操作系统版本、IP地址、安装的应用软件名称、主要业务应用、涉及数据、是否热备、重要程度、责任部门。 测评对象选择时应该注意 重要性、代表性、完整性、安全性、共享性五大原则。

3、《基本要求》中,对于三级信息系统,网络安全层面应采取哪些安全技术措施?画出图并进行描述(不考虑安全加固)。(20分)

答:网络层面需要考虑结构安全、访问控制、安全审计、边界完整性、入侵防范、恶意代码防范、网络设备防护、数据备份与恢复。

初级管理:

管理的题目是和我一起出差的同事提供的,希望能给参加培训的人多点经验(PS:考试是考试,工作是工作;考试是花钱,工作是挣钱啊)。

简答题

1、描述信息安全等级保护管理测评与其他管理测评的区别与联系?(10分)

2、安全管理制度中要求“机构安全管理部门定期或不定期地对安全管理制度文件体系进行评审和修订”,请说明你对“定期”和“不定期”的理解,并说明在实际现场管理测评中应该怎么做?(10分)

3、对于机构的信息安全保护工作,请说明应该怎么对信息安全统领部门、信息安全各方面工作的管理部门和负责人、信自安全各管理岗位等进行设置,才能使机构的人员效率和信息安全保护工作达到最优,并阐明你的理由。