从字面上看,保护敏感数据的技术已经发展了数千年,但现代数据保护的步伐正在迅速加快,并为组织带来了机遇和威胁。

特别是,存储在云中的数据量、混合工作模型、网络犯罪的明显和当前威胁、监管法令和不断扩大的边缘用例应该让高管们注意到现在是时候重新考虑你的数据保护策略。

在这个突破性分析中,我们将探索不断发展的数据保护世界,并分享一些关于我们如何看待市场演变和一些顶级参与者的竞争格局的数据。

不断发展的数据保护世界

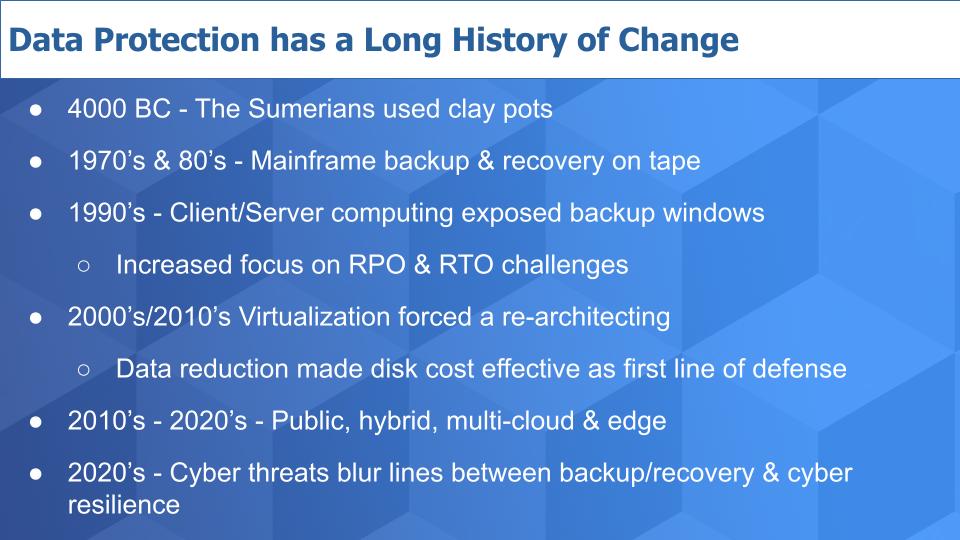

史蒂夫肯尼斯顿,又名存储炼金术士,与我们分享了一个故事,它非常聪明。早在公元前 4000 年,苏美尔人就发明了第一个书写系统。他们使用粘土代币来表示交易。为了防止篡改这些令牌,他们将它们密封在粘土罐中,以确保令牌(即数据)通过准不可变的准确记录保持安全,并保存在粘土金库中。

从那时起,我们看到了数据保护方面的巨大进步。当然,在大型机时代的大部分时间里,磁带是数据保护的主要手段,并引入了客户端/服务器计算,这确实突出了围绕备份窗口的问题以及与恢复时间目标、恢复点目标和恢复噩梦有关的挑战。

然后在 2000 年代,数据减少使基于磁盘的备份更加流行,并将磁带推入存档、最后的手段。Data Domain Corp.、EMC Corp. 和现在的 Dell Technologies Inc. 仍然销售许多专用备份设备作为主要备份目标。

虚拟化的兴起给备份和恢复策略带来了更多变化,因为物理资源的减少挤压了一个没有充分利用计算的应用程序:备份。我们还看到了 Veeam Inc. 的崛起,这家命名巧妙的公司已成为虚拟机数据保护的代名词。

云带来了与数据主权、治理、延迟、复制蔓延、费用等相关的新挑战。

但最近,网络安全威胁已将数据保护提升为信息安全的重要邻接点。专门针对勒索软件攻击提供保护的网络弹性是供应商社区推动的新趋势,因为组织正在紧急寻求帮助来应对这种潜在的威胁。

云和网络作为破坏者

我们今天要讨论的两个主要破坏因素是云的快速采用和网络犯罪中不断升级的威胁,尤其是与勒索数据有关的威胁。

根据 HashiCorp最近的一项研究,每个客户都在使用云,76% 的客户正在使用多个云 。

我们已经广泛讨论了 数字技能差距 及其给组织带来的挑战。这在复杂的网络安全世界中尤为严重,并且正在渗透到备份、恢复和相关数据保护策略中。

客户正在构建(或购买)抽象层以隐藏底层云的复杂性,并从本质上构建自己的云。这很好,因为它创建了标准并简化了配置和管理。但是,创建该层有一个缺点,它会使事情变得不那么透明并产生其他问题。

我们将这些挑战视为分布式云架构加剧的根本数据问题。例如: 确保快速、准确和完整的备份和恢复。遵守合规性和数据主权法令。如何促进安全的数据共享。管理复制蠕变。确保网络弹性和保护隐私。这些只是这些破坏者给组织带来的一些问题。

由于它与网络安全有关,我们都在了解远程工作者如何特别脆弱,并且随着云的迅速扩展,数据保护技术正在努力跟上步伐。

公共云正在成为标准的架构构造

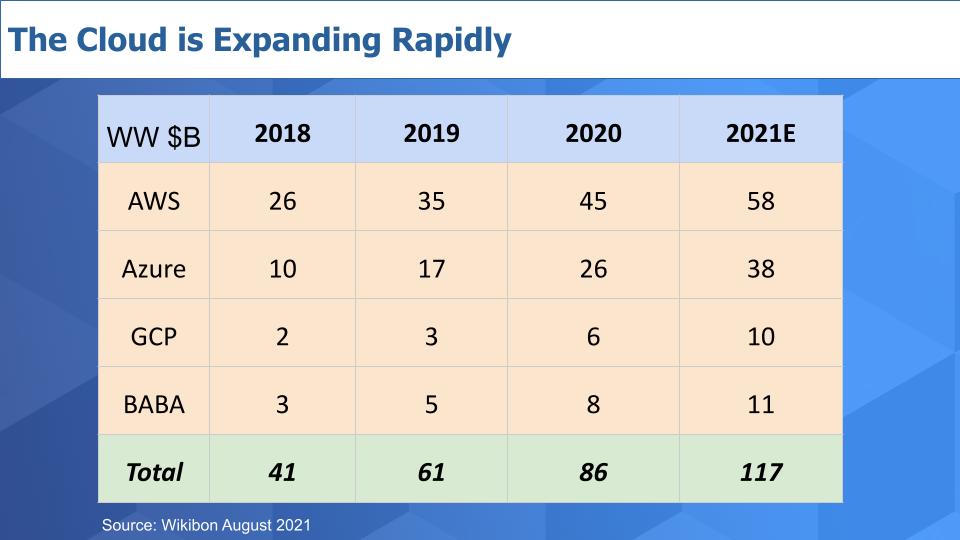

下图量化了四大超大规模云供应商的全球收入和增长,并强调了这些平台的快速采用。

所谓的四大巨头今年的收入将超过 1150 亿美元。相对于 2019 年的总收入为 860 亿美元,增长了约 35%。值得注意的是,去年这四家公司花费了超过 1000 亿美元的资本支出来构建他们的云。

我们认为这是给行业其他人的礼物。

迄今为止,传统供应商社区一直处于防御状态,但随着戴尔、IBM 公司、思科系统公司、惠普企业公司等大型科技公司看到在此基础上构建的机会,这种说法开始发生变化基础设施。

听听 约翰·弗瑞尔 (John Furrier) 在 CUBE 上就云提出的问题时,迈克尔·戴尔( Michael Dell)是如何考虑这个机会的。

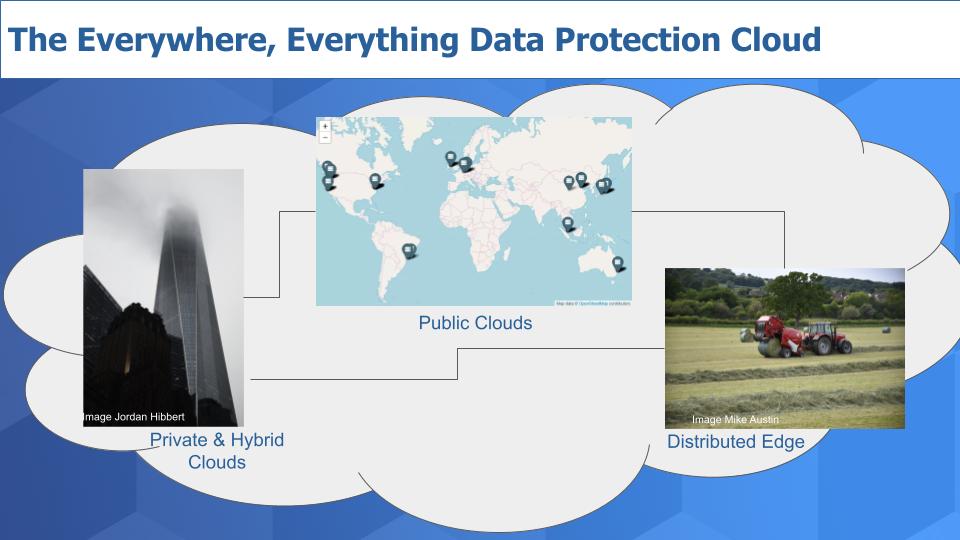

云是基础设施,对吧?因此,您可以拥有公共云、边缘云、私有云、电信云、混合云或多云,这里是云,那里是云,无处不在的云。是的,他们都会在那里,但它基本上是基础设施。以及您如何使其易于使用并创造实现……一切的灵活性。

迈克尔在我们看来是正确的,这是正确的信息。云无处不在。你必须让它变得容易。你不得不佩服他评论的范围。我们知道这是一个有远见的人,对吧?“启用一切。” 他基本上是在说技术正处于它有可能触及几乎每个行业、每个人、每个问题……一切的地步。

数据保护云的兴起

让我们讨论这如何影响不断变化的数据保护世界。

数字化要求也拖累了数据保护的必要性。数字业务是数据业务,不再能够事后考虑备份、恢复和数据管理,因为它与数据保护相关。相反,它必须被构建为整体云战略的基本组成部分。

对于这一部分,我们特意借用了 Snowflake Inc. 首席执行官 Frank Slootman 最近撰写的一本名为“数据云的兴起”的书名。在这本书中,Slootman 阐述了他的愿景,即在超大规模礼物的基础上创造价值,并利用网络效应为大规模客户创造新价值。Snowflake 正在执行数据库和数据管理的这一愿景,尽管该愿景的大部分尚未实现,但我们相信它是当今行业中最强大的“北极星”之一。

Snowflake 的愿景是 Michael Dell 的云无处不在的优雅且易于理解的应用程序评论:本地/混合–>跨云–>边缘策略,我们认为这是一个很好的例子,可以应用于数据保护市场.

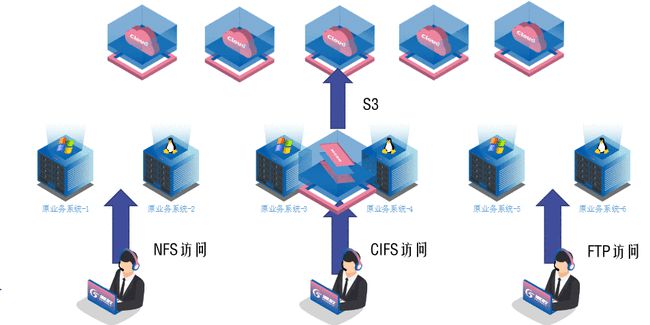

这一愿景隐藏了云的潜在复杂性,并通过将自动化和编排构建到数据保护云中,在所有资产中创造相同的体验。数据保护云提供跨任何云(以及本地)的各种服务,包括虚拟化和裸机计算的备份和恢复、任何操作系统、容器数据保护和各种其他服务。

它包括不仅报告而且使用机器智能来预测问题或异常行为的分析。并且可能包括对个人身份信息或 PII 的保护。

数据保护云的属性是它管理底层云原语,利用云原生技术实现性能、机器智能和最低成本。它具有分布式元数据功能,可以跟踪文件、卷和任何组织数据,而不管位置如何。并且从根本上使服务集能够以联合方式智能地管理数据,同时确保完整性。

它是自动化的,以帮助弥补技能差距。

连接到网络恢复

由于它涉及网络恢复,气隙解决方案必须是产品组合的一部分,但在数据保护云之外进行管理。换句话说,气隙数据的编排和管理也必须是间隙和断开的。

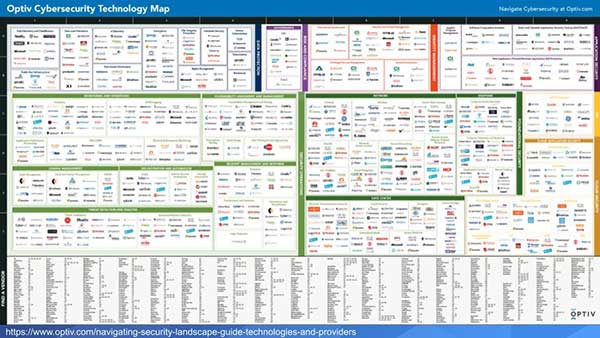

该策略是网络安全制度的一个队列和补充部分。但这是一个复杂的世界,技术和流程可能会变得混乱。

支离破碎的网络安全世界

换句话说,您不希望您的数据保护策略在这种混乱中迷失。

这是我们经常用来描述渗透到整个行业的点产品的复杂性和海洋的图表。因此,尝试将数据保护策略视为您的网络安全方法的队列或叠加。是的,这可能会产生一些开销和集成挑战,这就是您可能需要合作伙伴的原因。

我们看到了托管服务提供商和专业服务提供商的崛起,而不是公共云提供商,也不是您的技术军火商,而是与客户有着密切关系、了解他们的业务并专注于为这些困难挑战构建解决方案的托管服务提供商。

量化数据威胁

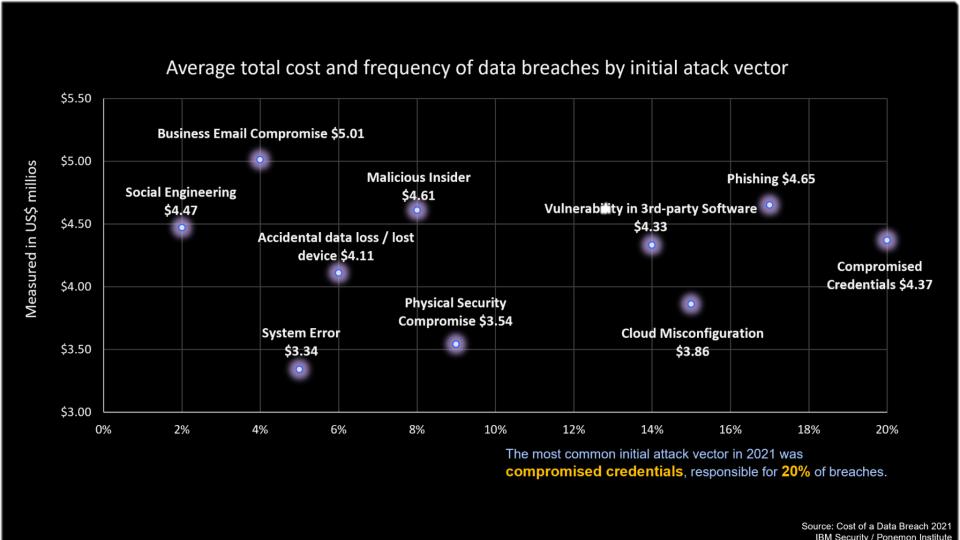

仔细研究组织面临的风险因素是一项有用的练习。下表是存储炼金术士与我们分享的。它基于 IBM 与 Ponemon Institute 共同资助的一项研究,Ponemon Institute 是一家研究数据泄露成本等问题的公司,并且已经研究了多年。

该图表以百分比形式显示了 Y 轴上每个点内典型违规的总成本和 X 轴上的频率。两种最常见的违规类型是凭据泄露和网络钓鱼,这再次证明不良用户行为每次都胜过良好的安全性。

这里的重点是对手的攻击向量很多。特定的技术公司专门解决这些问题,通常使用点产品,这就是我们之前展示的 Optiv 幻灯片看起来如此混乱的原因。

但这个问题在今天是最重要的,这就是为什么我们看到几乎所有主要参与者都出现了网络恢复解决方案。

零信任是大趋势

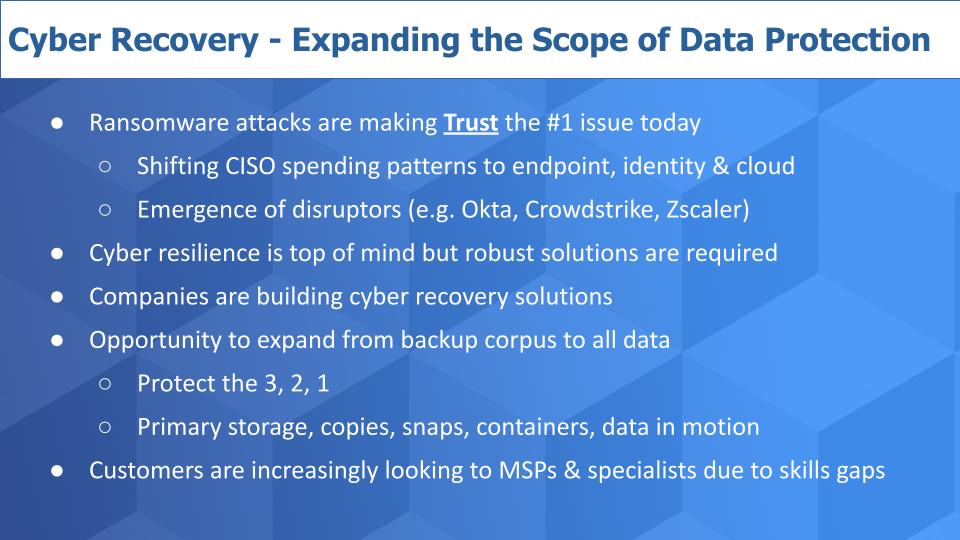

勒索软件和 SolarWinds 黑客已使信任成为首席信息官和首席信息安全官的第一大问题。

我们看到CISO 支出模式 向端点、身份和云的重大 转变。我们在企业技术研究数据以及 Okta Inc.、CrowdStrike Holdings Inc. 和 Zscaler Inc. 等颠覆者的股价势头中看到了这一点。

网络弹性是首要考虑因素,需要强大的解决方案。包括戴尔、IBM、Veeam 在内的几家公司以及几乎所有主要参与者都在构建网络恢复解决方案。当然,备份和恢复供应商将他们的解决方案集中在备份语料库上是很常见的,因为这通常是黑客的主要目标。

我们相信有机会在更全面的数据管理策略中将范围从备份语料库扩展到所有数据。

许多公司使用 3、2、1 或 3、2、1、1 策略:三个副本,两个备份,一个在云中,一个在气隙中。此策略可以扩展到主存储、副本、快照、容器、动态数据等。

正如我们之前所说,由于技能差距,许多客户越来越多地寻求 MSP 和专家来帮助解决这个问题。

最佳实践是在物理上和逻辑上分离气隙解决方案的编排和自动化。

评估一些主要参与者

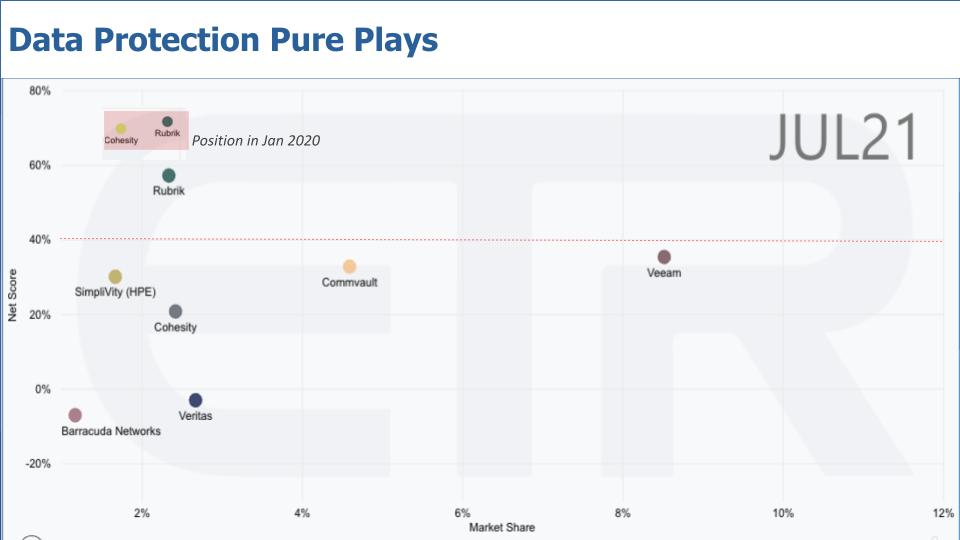

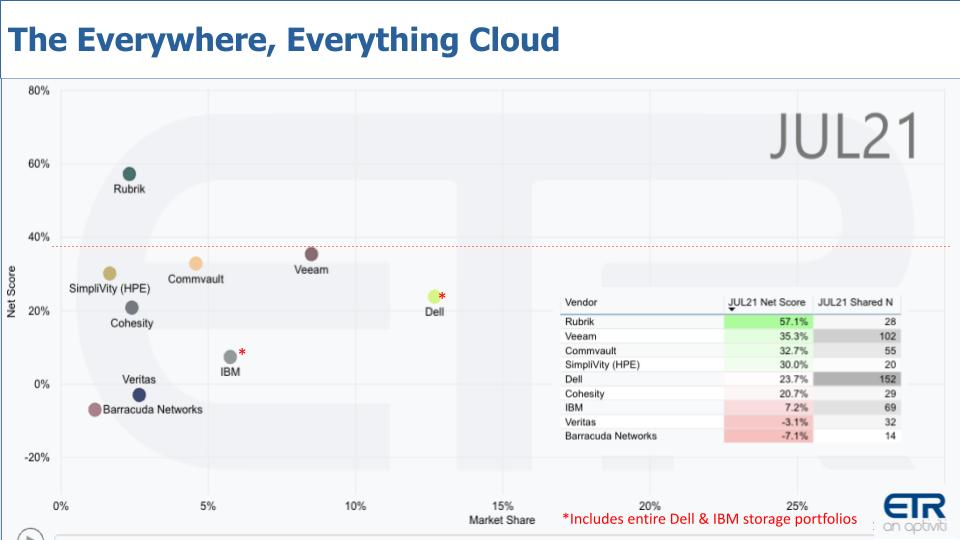

让我们看一下比赛的一些 ETR 数据。下图是一个二维视图,纵轴为净分数或支出速度,横轴为 ETR 数据集中的市场份额或普及率。市场份额是数据中响应存在的指标,而不是收入份额。

该图表是 ETR 分类法中存储部门的一部分,并隔离了纯粹的备份和恢复/数据保护供应商。40% 的红线是我们对卓越的主观看法——换句话说,超过这条线的任何东西都被认为是高的。

请注意,只有 Rubrik Inc. 高于 40% 线。另请注意,红色突出显示的是 Rubrik 和 Cohesity Inc. 在 2020 年 1 月调查中的位置。

Veeam 虽然低于 40%,但在过去几个季度和几年中一直令人印象深刻且稳定。

Commvault Systems Inc. 正在稳步上升:Sanjay Merchandani 正在采取行动,Metallic 产品似乎正在推动 Commvault 庞大客户群中的云亲和力。该公司是传统参与者不断发展其战略并保持相关性的一个很好的例子。

相对于 ETR 数据集中的其他参与者,Veritas Technologies LLC 继续表现不佳,梭子鱼网络公司也是如此。

大型投资组合公司也参与其中

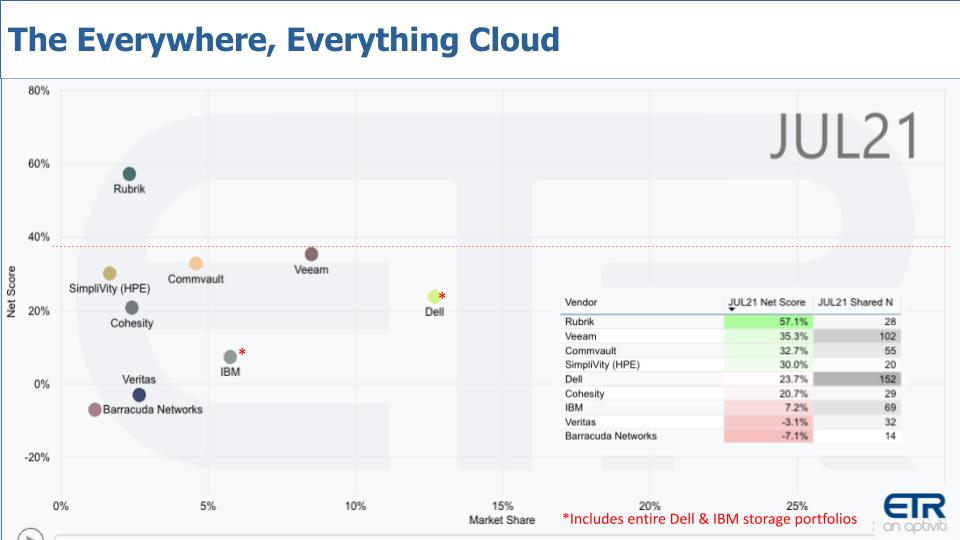

ETR 分类包括总存储扇区,而不是备份和恢复视图。因此,让我们将 IBM 和戴尔添加到图表中,注意这包括他们各自的整个存储产品组合,而不仅仅是备份和恢复/数据保护。

在此视图中,我们还插入了数据表,该表显示了告知绘图位置的实际 Net Score 和 Shared N 数据。例如,虽然 Rubrik 和 Cohesity 的 Ns 较小,但我们认为有足够的数据来跟踪一段时间内的趋势。

Veeam 令人印象深刻。在过去的几个季度和几年中,其净得分一直在中高 30% 范围内受人尊敬。它具有稳固的支出势头,并且在数据中始终存在。

HPE SimpliVity 的 N 很小,但与之前的调查相比,其排名有所提高。

计算的复兴

我们现在想强调一些我们已经关注了很长时间的东西,那就是计算领域的 复兴。

我们都熟悉摩尔定律,即晶体管密度每 18 到 24 个月翻一番,这会导致在那段时间内性能提高两倍。蓝线代表 x86 曲线。以每秒数万亿次操作来衡量,数学计算平均每年性能提升约 40%。这个数字对于 x86 来说正在缓和,现在下降到大约 30% 左右。

橙色线代表 Arm Ltd. 生态系统改进,该改进是根据 Apple 定制设计的 A 系列芯片计算得出的,最近在 A15 中达到顶峰,这是 M1 芯片的基础,该芯片在 Apple 的笔记本电脑中取代了英特尔公司的芯片。

当包括芯片中包含的中央处理器、图形处理器、网络处理器和其他替代处理器的处理能力时,这条橙色线正以每年 100% 以上的速度加速。

关键是有一个新的性能改进曲线,它由 Arm 生态系统领导。

数据保护必须利用未来的架构

那么数据保护有什么关系呢?我们将给您留下这张图表,其中显示了 Arm 的机密计算架构。

我们相信这种架构正在使用领域的概念开创一个安全和数据保护的新时代。

零信任是新的任务,领域的作用是通过创建一个物理存储桶来存放代码和数据,从而将易受攻击的组件与操作系统隔离开来。请记住,操作系统是黑客最有价值的切入点之一,因为它包含特权访问。由于内存泄漏和其他漏洞等原因,这也是一个薄弱环节。恶意代码可以被坏人放置在操作系统内部的数据中并且看起来是良性的——即使它不是。

所以在这个架构中,操作系统所做的就是创建对领域控制器的应用程序编程接口调用。这是与数据的唯一交互,这使得不良行为者更难访问代码和数据。而且它是一种端到端的架构,所以全程都有保护。

数据保护的链接是备份需要成为最受信任的应用程序,因为它是网络攻击中最有针对性的领域之一。领域提供了数据和代码与操作系统的端到端分离,并且是一种更好的架构构造,可在关键用例(例如数据保护/备份和其他数字业务应用程序)中支持零信任和机密计算。

我们的行动号召是:备份软件供应商,您可以带头。在我们看来,Arm 目前领先几年,因此请注意这一点,并利用您与英特尔的关系来加速其版本的这种架构。

或者,理想情况下,就行业通用标准达成一致并共同解决这个问题。英特尔首席执行官 Pat Gelsinger 在 theCUBE 上告诉我们,如果这是他一生中要做的最后一件事,他将解决这个安全问题。好吧,帕特,你不必自己解决。你不能,你知道。因此,当您开展业务以拯救英特尔时,请寻求与 arm 合作使用这些已发布的 API,并推动协作和开源解决网络安全问题的架构。

如果有人能做到,你也能做到。