近两年来勒索软件一直在全球范围内蔓延,且病毒形式不断发生变化,给我们造成的损失也越来越大。黑客通过电子邮件、网络渗透、蠕虫病

毒等多种形式,向受害者的电脑终端或服务器发起攻击,加密系统文件并勒索赎金。我们对勒索病毒的认识,可能大多还是停留在“威胁到我的数据的认识”上,但是不幸的是,已经有勒索软件将攻击对象瞄准了工业控制系统,严重的威胁到了我们赖以生存的基础设施系统的安全运行,比如,供电系统、供水系统、医疗系统等。

以PLC作为目标的第一个已知恶意软件是Stuxnet,它在2010年被发现重新编程控制伊朗离心机的PLC,并通过篡改旋转速度来销毁它们(参见附件参考资料[11])。其他概念证明的攻击已经在黑帽会议上展示,将PLC变成具有自传播蠕虫功能的端口扫描器(参见附件参考资料[10])。

在2017年2月的RSA大会上,David Formby博士带领他的团队,演示了一款他们自己设计的,专门针对工控系统的新型勒索软件,结果证明,这款恶意软件可以轻易的攻破城市的污水处理系统。

首先,研究人员通过类似钓鱼邮件和恶意链接等常见的攻击方法让目标系统成功感染勒索软件,然后再利用勒索软件来对目标系统实施模拟攻击。实验结果表明,这款新型的勒索软件能够关闭并锁定关键的工业控制系统。

当某个工业控制系统被攻击者恶意关闭之后,也就意味着这个系统成为了攻击者手中的“人质”。此时,如果有关部门拒绝支付赎金的话,攻击者就可以威胁在城市供水系统中添加过量的氯,而这将会给整个城市居民的人身安全带来危险。

适量的氯可以对水进行消毒,而且饮用起来也不会对人的身体造成伤害。但是水中添加过量的氯将会使人体产生多种不良反应,所以这种情况下的水是非常危险的。

在研究如何攻击这些可编程逻辑控制器(PLC)的过程中,研究人员可以通过互联网轻而易举地访问1400多种不同类型的可编程逻辑控制器(PLC)。虽然这些设备大多数是在网络防火墙的保护之下,但是当整个网络被攻陷的情况下,这些防火墙也就失去作用了。

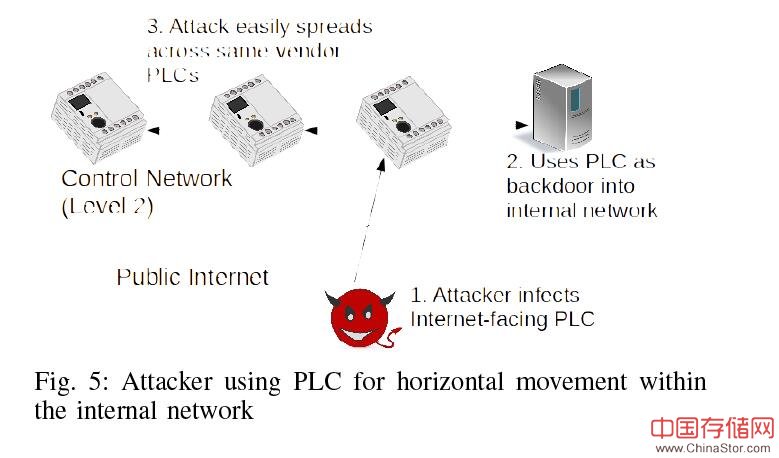

David Formby博士的论文“失控:工业控制系统勒索软件 Out of Control: Ransomware for Industrial Control Systems”中,介绍了对供水系统进行攻击的模型,常见的工控系统攻击流程,攻击者如何利用控制的PLC横向渗透到内部网络。David Formby博士论文下载。

如何对工控系统进行安全防护

终端安全防护

实施深度防御策略,包括更改默认密码、禁用不需要的协议、设置访问控制方法、禁用远程可编程功能、保持设备固件更新、备份所有程序文档。针对新购置设备,应该仔细考虑产品安全性能,另外,请注意PLC的密码保护功能仅用来对可编程环境的合法用户进行验证,要避免成为勒索攻击者的勒索手段。

网络安全防护

应该进行网络分段控制和可疑流量监控,另外,还应设置PLC程序自动备份功能,避免在未支付赎金情况下,攻击者发起破坏性攻击造成的影响。当然,还可以对PLC程序引入远程认证技术以监测攻击者对其进行的恶意修改。

安全策略

在用户端,应该加强员工的安全意识培训,提高钓鱼邮件和外插USB的安全防范;同时制订相应的安全应急响应和快速恢复策略,以备攻击事件发生时能快速判断攻击影响状况,及时恢复设备运行。